長揚科技 覬覦關鍵基礎設施的,又多了這些人!

在過去的經驗中,盯上工控網絡的攻擊者通常出于一些相對特別的目的,例如例如震網病毒從戰略上干預一個國家的工業進程。但這種情況也許已經發生了改變,除了誤打誤撞進工控內網的勒索蠕蟲病毒,“詐騙”團伙也對關鍵基礎設施展開了攻擊行動。

巨頭俄羅斯石油公司成了目標之一

國外研究人員捕獲到了一些含有惡意代碼的Word文檔,通過分析研究人員發現了文檔中內嵌的釣魚網站,釣魚網站模仿俄羅斯石油公司和其他二十家俄羅斯主要公司的正常網站。包括石油,天然氣,化工和農業等部門的關鍵基礎設施組織機構,還包括一些總部設在俄羅斯的主要金融交易所。

由于此攻擊中許多目標機構歸俄羅斯政府所有,看起來此次攻擊像是由政府支持、專注于間諜活動的攻擊行為。然而進一步分析顯示,實際是由利潤驅動的黑客團伙發起的攻擊。

攻擊者建立的虛假網站與目標的合法網站非常相似,并且模仿目標使用的域名。

仿造的域名:mendeleevscazot.ru

真正的域名:mendeleevskazot.ru

攻擊者發送了一個引入惡意軟件的特制文檔。捕獲到的惡意軟件是RedControle的衍生版本,開啟后門以允許黑客收集敏感和有價值的信息。

研究人員認為,攻擊者已經活躍了三年以上,但是惡意軟件并沒有出現頻繁的對抗進化。

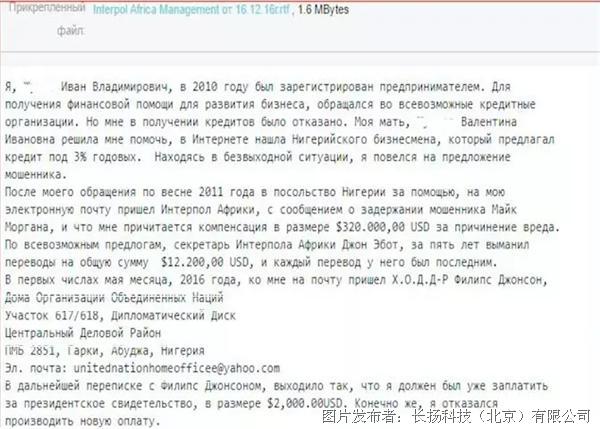

研究人員認為此次攻擊并非目的為破壞基礎設施的行動,而是通過BEC(企業電子郵件入侵)謀取利益,“攻擊者首先通過鍵盤記錄等惡意軟件通過直接收集來收集受害者憑證,然后對與最初受害者聯系的目標組織內的人進行滲透,在某些情況下將其他受害者導向偽造的網站獲取更多憑據。

“在整個過程中,威脅行為者可以通過滲透數十個目標組織的電子郵件,登錄這些電子郵件帳戶并冒充該帳戶的真正所有者,隨后修改銀行賬戶等信息,誤導目標轉賬到攻擊者所控制的賬戶。”

過去幾年,BEC攻擊使全球企業損失超過120億美元。

俄羅斯網絡安全公司Group-IB去年首次詳細介紹了該活動(俄文撰寫),該網站分析了威脅組使用的幾個網絡釣魚站點。

提交

長揚科技完成數千萬A+輪融資

長揚科技 重慶市渝北區領導一行前往長揚科技參觀考察

長揚科技 勒索病毒沖著工業控制系統來了,威脅重重,如何應對?

長揚科技 立足工業網絡安全領域,長揚科技打造全維度產品線 | 愛分析訪談

長揚科技 石化、冶金、電力、軌交等行業工控信息安全隱患知多少?

投訴建議

投訴建議